Zelcore, passage de windows a linux rapide

-

J’espère que ce n’est pas du sha256(md5($plaintext)) car les mots de passe sont alors potentiellement moins bons que sha256($plaintext).

A priori zelcore ajoute un sel aux mots de passe aussi, ce qui est une bonne chose. Mais on peut s’inquiéter qu’ils ne divulguent pas le méthode de stockage de mot de passe. C’est rarement bon signe quand un développeur n’affiche pas ce type d’info. -

ca serai un de ces algo du coup?

sha256($pass.$salt)

sha256($salt.$pass)

sha384($pass.$salt)

sha384($salt.$pass)perso tout ce que j’ai vu c’est qu’ils utilisaient un double cryptage avec ID+mot de passe+sel pour créé la clé privé … mais le mode de stockage du MDP lui-même je sais pas … j’ai chercher un peu j’ai rien vu

… Par contre il est dit d’utiliser le 2FA voir 'zelID" (et je pense que oui!!! dans le doute

… Par contre il est dit d’utiliser le 2FA voir 'zelID" (et je pense que oui!!! dans le doute  … je n’ai pas les connaissance pour effectuer le test car je me suis servi qu’une seule fois du chat (il y a 10ans sur du wpa2 lol merci youtube

… je n’ai pas les connaissance pour effectuer le test car je me suis servi qu’une seule fois du chat (il y a 10ans sur du wpa2 lol merci youtube  )

)

j’étais curieux de faire un benchmark sur le rig histoire de voir la puissance

mais je ne voulais pas éteindre le rig !!! mais si l’un de vous est motivé

mais je ne voulais pas éteindre le rig !!! mais si l’un de vous est motivé  je serai curieux d’avoir un retour

je serai curieux d’avoir un retour

-

@R-A-T-bits a dit dans Zelcore, passage de windows a linux rapide :

ca serai un de ces algo du coup?

sha256($pass.$salt)

…/…impossible à savoir sans éléments plus précis.

Je peux jeter un œil si tu me donnes un hash de mot de passe et le mot de passe correspondant. Par exemple tu peux créer un portefeuille avec le mot de passe “test” et me donner le hash correspondant. -

je t’ai fais ca

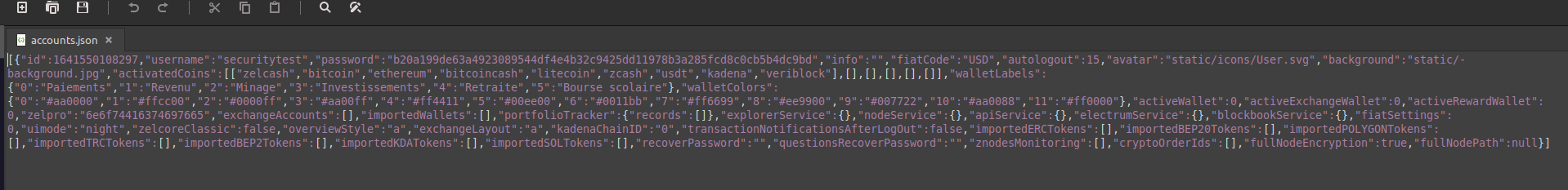

ce qui donne dans accounts.json:

-id: 1641550108297

-username: securitytest

-password: b20a199de63a4923089544df4e4b32c9425dd11978b3a285fcd8c0cb5b4dc9bdmerci

ps: le mot de passe en claire c’est:

CryptoFR

-

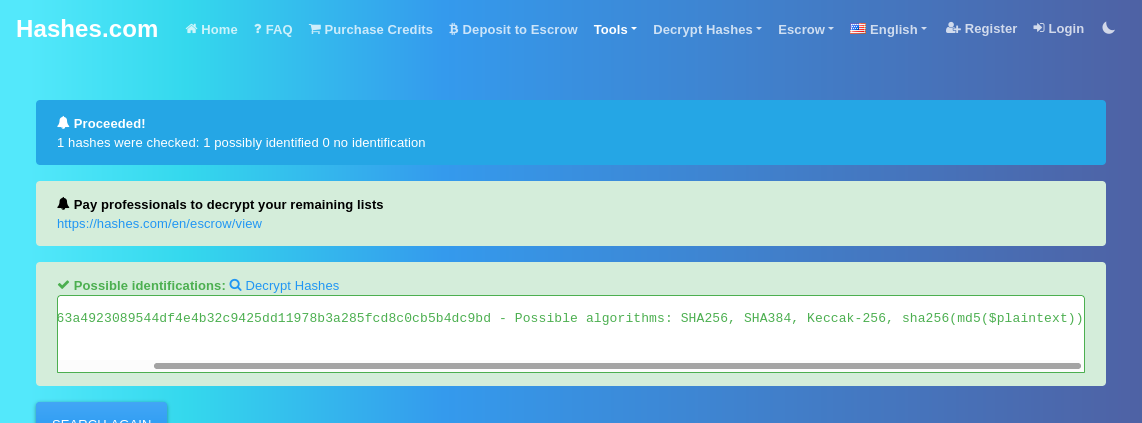

Bon c’est pas probant. Je ne suis pas parvenu à identifier le hash, ni à déterminer si il est salé d’une manière ou d’une autre.

J’ai testé John the Ripper avec une petite dizaine de formats, puis je suis passé à MDXfind avec presque 400 formats et jusqu’à 5000 itérations pour chaque + deux sels différents (le login et l’id), sans résultat.Si tu crées un autre portefeuille avec un autre login et le même mot de passe on pourrait voir si le hash du mdp est salé, mais tant qu’on ne sait pas trouver le sel utilisé c’est compliqué de trouver le format exact du stockage du mdp.

-

il est pas salé:

[{“id”:1641556116464,“username”:"je vais t’avoir toi ",“password”:“b20a199de63a4923089544df4e4b32c9425dd11978b3a285fcd8c0cb5b4dc9bd”,

perso j’aime bcp hashcat (je ne sais pas pourquoi vu que je m’en suis servi qu’une fois mdr … j’aime bien les chats lol)

vraiment si tu trouve c’est excelent !!!

-

Bon et bien au moins ce n’est pas salé… J’avoue que ça me laisse perplexe, on est face à un hash a priori non salé, la probabilité d’un poivre est encore plus faible, j’ai testé presque 400 formats sans trouver le bon.

À ce stade soit zelcore a fait une petite magouille dans l’appli (genre transformer le mot de passe avant de le hasher) soit ils utilisent un truc vraiment obscure.Pour ce qui est de hascat, je ne suis pas un grand fan. Je l’utilise parce qu’il permet d’utiliser un GPU très efficacement sur pas mal de formats, mais je lui préfère nettement John the Ripper. Ce dernier est presque uniquement CPU, même si pour certaines attaques il peut utiliser des GPU. Il est opensource depuis le début, pour hascat c’est récent. Et son grand historique CPU-only a obligé les développeurs à travailler fort sur l’optimisation, sur la création de mode d’attaque intelligent. D’ailleurs il semble qu’hashcat vient de copier le mode single de JtR.

Petite promo pour JtR, cas d’usage de 2017 sur un dump réel : avec le mode single de JtR je suis parvenu à casser 36,7 millions mots de passe en moins d’1h30, sur un seul cœur de CPU. Pour faire la même chose exactement avec hashcat sur une GTX 1080 il m’avait fallut 14 jours.

Vraiment, j’aime l’intelligence contenue dans JtR pour palier le manque de puissance des attaques sur CPU en comparaison de hashcat qui fait figure de gros bourrin un peu bête mais qui peut se le permettre car il tourne sur GPU.

-

perso j’avais fais des attack wifi wep (chopchop, arp etc) et sur wpa (psk avec reaver) puis j’ai voulu tester les tables arc en ciel … et j’ai galérer avec john (j’ai pas réussi même … alors que hashcat j’avais réussi… et je passai de 4.000 K/S avec 4 coeur de CPU a 200.000 avec un GPU nvidia+cuda … ca m’avais impressionné a l’époque et du coup j’en ai garder un bon souvenir …

il y a peut-etre une redondance (ca parlai de double cryptage ID+MDP+sel pour créé la clé privé… peut-etre qu’ils aiment le double cryptage !!! je dois bougé dsl … a toute

merci pour les tests en tout cas… ca rassure deja un peu aussi de se dire qu’il faut se creusé la tete même pour quelqu’un qui s’y connais

cool

cool

-

J’ai laissé tourner MDXfind toute l’après midi en lui fournissant des milliers de dérivés du mot de passe (lower case, reverse, etc.) sans succès.

J’ai aussi poussé le mot de passe en UTF8, UTF16, UTF32 sans obtenir de résultat.

Bref, plusieurs milliards de hashes calculés sans tomber sur le bon, alors que j’ai le mot de passe, pas pénible du tout

-

Avec tout ca je suis tombé sur des bons articles:

(article pouvant aider des mineur a monté leurs rig après tout !!!)j’ai vu des algo sympa sur hashcat

je vais surement tester ce weekend (juste un truc avec le CPU et rockyou.tkt dans lequel j’aurai collé le MDP…je ne vais pas lancer un dictionnaire sans savoir l’algo exact ca va prendre des plombe sinon

ainsi que ceci:

article: https://password-managers.bestreviews.net/how-to-recover-your-lost-bitcoin-wallet-password/

==========================

la double authentification, le multi-sig me semble essentiel en fait … ca devrai faire partie des tutos debutant pour ceux qui commence la crypto et expliquer le risque sans cela …

d’ailleurs concernant le 2fA il est possible que zelcore soit le mieux étant donner qu’il enregistre la demande de 2fA sur sa blockchain: cela signifie que tu peut toujours piraté le MDP pour récupéré la clé privé et restoré sur un autre wallet, qu’il te faudra quand même le 2fA malgré tout pour retiré les fonds … 2fA 2fA 2fA !!!hashcat: wpa2: 1.000 Mh/s

wow

wow  ca change des 500h/s par coeur de cpu d’aircrack

ca change des 500h/s par coeur de cpu d’aircrack  mdr

mdr

-

ils ont peut-etre un ‘truc’ pour modifier le MDP mais de manière fixe…

genre si je rentre le mot de passe ‘password’ ils vont rajouter une chaine de caractère devant comme ‘zel’ pour donner: ‘zelpassword’ et ensuite ils crypt

(je pensai a zel car ils mettent zel partout !!! zel-core zel-ID alors pk pas zel-mdp ? )

)memo:

CryptoFR: b20a199de63a4923089544df4e4b32c9425dd11978b3a285fcd8c0cb5b4dc9bd

password: 6edc5dc645267d3920b9ec2e9b914d953c268c2f0ba2da4a352aad1bce36757c

00000000: d868a001f937569aee13b154ae84577db338cc27c7924e5784cb1cfb28f26219